问题发现

最近在使用服务器的时候也了解到一些相关云服务器安全问题,于是进行了排查,发现了疑似 SSH 爆破的攻击,便展开排查处理,

sudo ss -tan state established

发现疑似爆破行为存在,进一步查看日志:

tail -f /var/log/auth.log

发现可疑 ip 在尝试爆破,需要为 SSH 增加防护措施。

解决方案

安装 fail2ban 。

Fail2ban 是一款轻量级的服务器安全工具,专门用于检测暴力破解行为并自动封禁攻击 IP。

它的工作流程:

- 实时监控系统日志(如

/var/log/auth.log);- 发现异常行为(如 SSH 登录失败次数过多);

- 自动通过

iptables或firewalld拉黑该 IP,一般封禁时间为 10 分钟至数小时。Fail2ban 支持多种服务(如 sshd、nginx、vsftpd、mysql 等)监控规则,非常适合部署在公网服务器上作为第一道防线。

优点:

- ✦ 安装简单(

apt install fail2ban -y)- ✦ 默认即可生效

- ✦ 支持配置自定义策略(封禁阈值、持续时间、邮件通知等)

apt update

apt install fail2ban -y

systemctl enable fail2ban

systemctl start fail2ban效果:

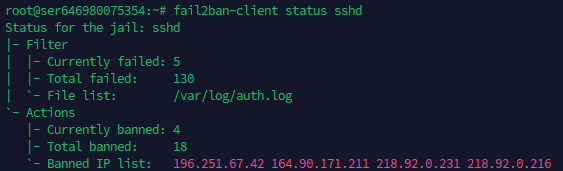

fail2ban-cilent status sshd

已经自动封禁 违规ip ,提升了 SSH 的 安全性。在做

进一步的安全性

此外,如果还要进一步提升 SSH 的安全性,有如下措施:

- 禁止

root用户登录。 - 禁止

密码登录,通过密钥登录。 - 修改默认 SSH

端口。 - 如果是

固定 IP登录服务器,也可以限制登录源 IP。 - 定期

日志审计,识别可疑尝试。